Si à l'origine cette pratique était limitée aux seuls hackers, elle a su depuis se démocratiser permettant à des utilisateurs lambda de s'attaquer non plus à des entreprises, mais à des personnes physiques possédant une certaine renommée. Que ce soit des joueurs un peu trop célèbres ou des sites d'actualité devenus trop importants, lorsque vous êtes touchés, il y a nécessairement une revendication derrière, encore faut-il qu'elle vous soit transmise. Car aujourd'hui, vous pouvez subir une attaque sans pour autant en connaitre l'origine, le but ou encore la durée. C'est clairement là simplement pour vous ... embêter.

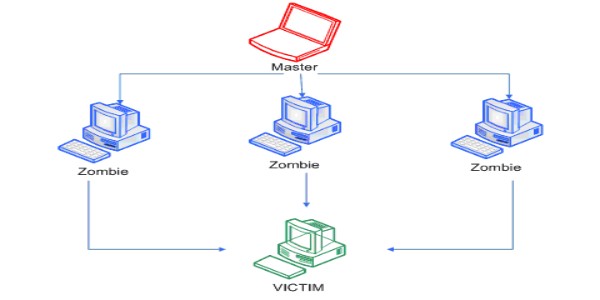

Représentation d'une attaque classique

Pour faire simple, une attaque DDoS consiste à mettre hors-ligne un serveur généralement en le saturant au-delà de sa capacité, provoquant ainsi une indisponibilité de ce dernier. Concrètement, l'augmentation croissante de la vitesse de connexion et de la puissance des ordinateurs permet de décupler ces attaques qui, il y a encore quelque temps, étaient marginales. La faiblesse du réseau implanté est ainsi mise en exergue. De cette manière quasiment toutes les anomalies peuvent être à l’origine d’un déni de service, tant qu’elles sont générées à un rythme suffisamment important.

À votre niveau le type d'anomalie qui vous coupe l'accès au net est assez simple à expliquer. Votre fournisseur d'accès vous permet d'avoir une certaine bande passante. C'est tout simplement la quantité d'information qui peut transiter sur votre ligne Internet et qui vous est octroyée par celui-ci suivant votre localisation, votre support de connexion (fibre optique, ADSL, SDSL ou encore satellite), etc. Lorsque vous êtes la cible d'une attaque, vous ne perdez pas votre connexion internet à cause de votre matériel, mais parce que votre agresseur envoie plus d'informations que votre bande passante ne peut recevoir. C'est d'ailleurs pour cette raison que votre ordinateur ou vos périphériques ne risquent rien, ils ne sont en aucun cas concernés par ce qu'il vient de se passer. En revanche votre ligne, elle, est saturée, car elle essaye de transmettre aussi bien les informations que vous envoyez que celles envoyées par le hacker qui vous cible.